社給パソコンはWindowsマシンが大半で、かつActiveDirectoryドメインに参加していると思う。大きい企業だったり、セキュリティに小うるさい会社だと社給パソコンを使わざるを得ない状況があるよね。

管理者はガシガシに固めているつもりでも割と抜け穴があるのがWindows設計の難しいところかもしれない。

(今は社給パソコンないけど)特定の設定を変えることで快適に社給パソコンライフを送れるかもしれない。

悪用はダメだよ。とはいっても、管理者権限を使えればどんな設定も変更できるはず。あとはモラルの問題ではあるけども。

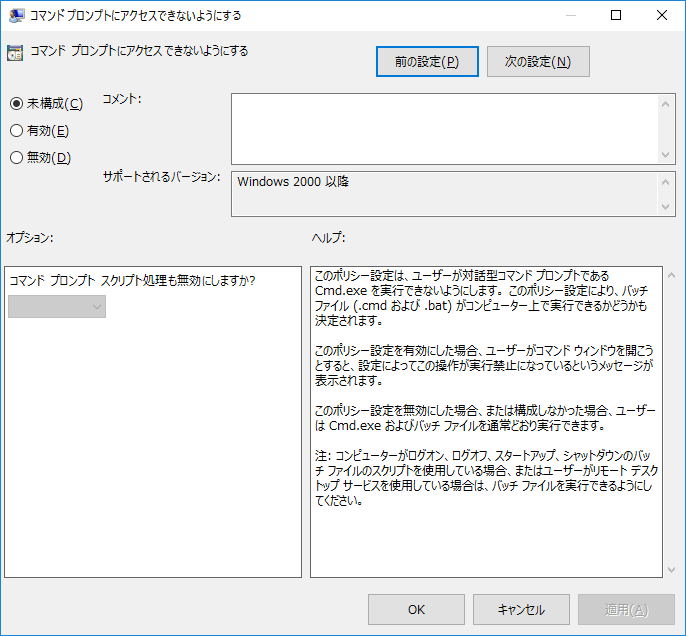

・コマンドプロンプト/Powershellが起動できるか

グループポリシーで起動を抑止するポリシーが当てられているかもしれないのでチェックしよう

もし適用されている場合、特定のレジストリキーを削除することでグループポリシーを無力化することができるけど、そのキーはPoliciesという管理者権限がないと削除できないところにある。

ちなみに削除すべきキーはこちら

Software\Policies\Microsoft\Windows\System\DisableCMD

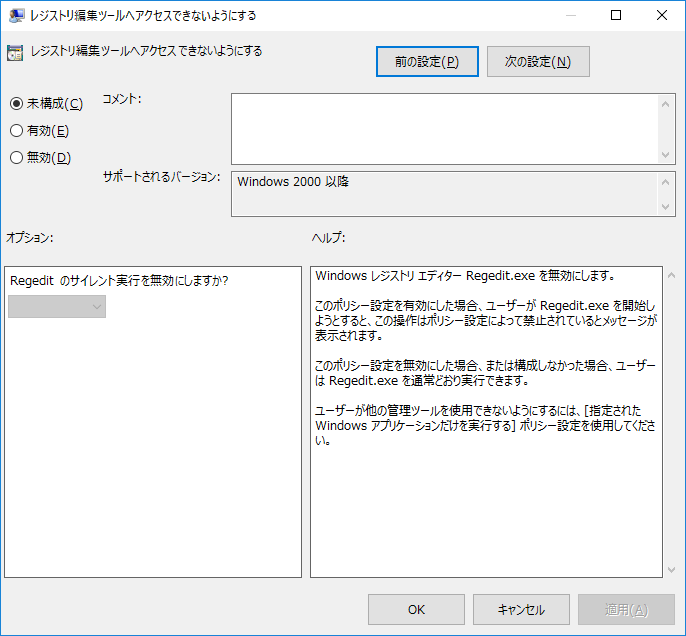

・レジストリエディタが起動できるか

こちらもグループポリシーで抑止されている可能性がある。

対処すべきグループポリシーを見つけても、レジストリキーを削除できないと意味がない。

グループポリシーに存在しないポリシーは「グループポリシーの基本設定」というのを使って、レジストリを直接配るという設定があるんだけど、HKCU配下に対し指定している場合、ユーザ権限でレジストリの削除ができるよ。

・バッチファイルが実行できるか

グループポリシーで抑止することができるけど、そんなことする設計は見たことがない。

なぜならば、抑止してしまうと管理者が配布するスタートアップなどで使われるバッチファイルを実行することができないからなんだね。

もしコマンドプロンプトが実行できなくても、バッチファイルにコマンドを羅列することで実行できるんだね。

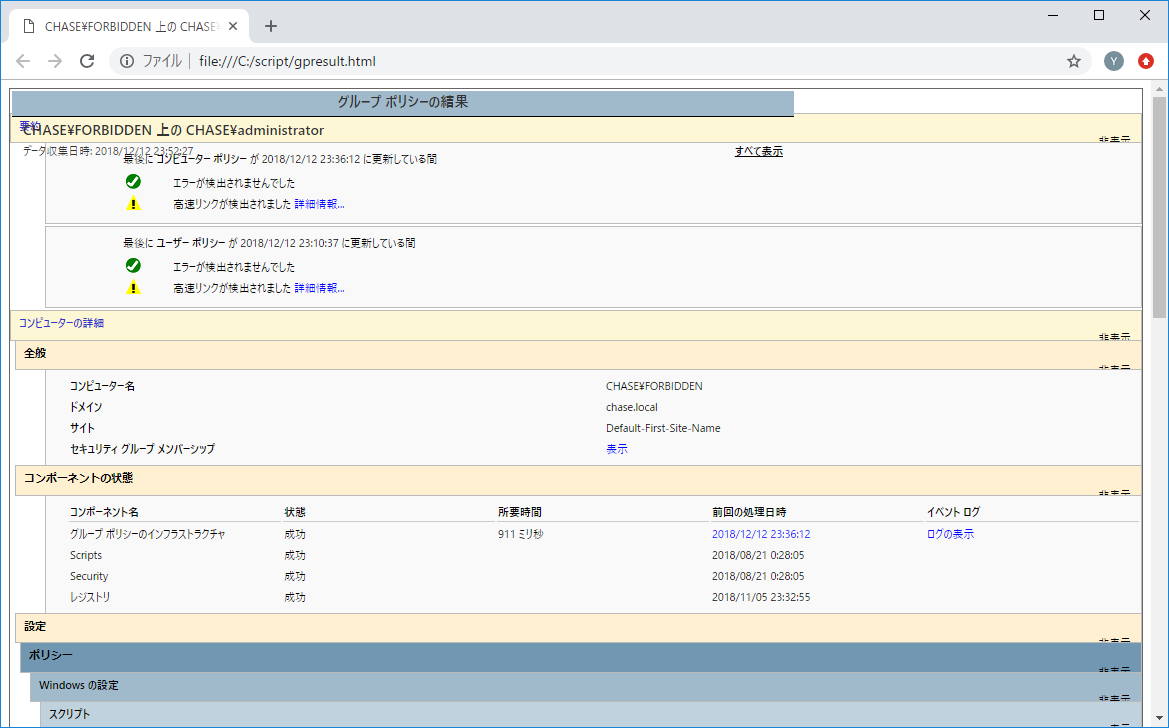

まずは、「gpresult /h gpresult.html」を実行し、どんなグループポリシーが適用されているかチェックしてみよう!ここからヒントを探し出そう。

・インターネットへのアクセスはできるか

これはできないと仕事にならないからできないことはないと思う。

インターネットへアクセスできるということはアウトバウンドの80と443ポートは空いているということ。

つまり・・・(下へ続く)

・開発ツールなどは自由にインストールできるか

ターミナルソフトをインストールすることで、sshで外部サーバへ接続することができる。

たとえ22ポートで外にでられなくても、外部サーバのsshを80で待ち受けることで、接続ができてしまうんだね。

ということは、社給PCから外部サーバへローカルポートフォワード、自宅パソコンから外部サーバへRDP(3389)をリモートポートフォワードすることで自宅パソコンへ接続することができるんだね。

つまりそういうことだね。

sshの暗号化されたトンネル内の通信であるため、仮にパケットを眺められてもどこへアクセスしているかは分かるだろうけど、内容まではわからない。

確かWindows10の2018FallUpdateでsshが標準で搭載されたはずなので、最悪インストール禁止といわれても回避できるでしょう。

・シンクラ端末

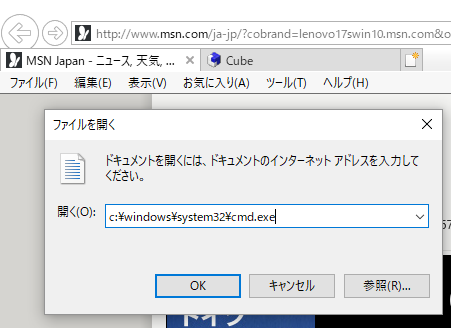

とあるシンクラ端末はIE起動→VPNセッションを張る→VDI端末へリモートデスクトップというものがあった。

IEの起動とシャットダウンしかできないようにしてる設計なんだけど、IEを起動できるということは「ファイル」-「ファイルを開く」-「C:\windows\system32\cmd.exe」とすることで、コマンドプロンプトが実行できてしまうかもしれない。

タスクマネージャーも開けば、エクスプローラへのアクセスができるので、そこから同じ要領でできちゃうかも。

ちょっと前から書きたいと思っていて、やっとかけました!

快適な社給PCライフを(^^)

究極的には、管理者パスワードを解除するツールを使う、って手もあるかと…。

詳しくは書かないですが。

なるほど、あれですかKali Linuxですかね??

年末年始の自由研究でやってみようかな・・・